Trong thế giới công nghệ hiện đại, việc xây dựng một hệ thống mạng gia đình (home lab) mạnh mẽ đã trở thành nền tảng quan trọng cho những ai muốn khám phá sâu hơn về kiểm soát lưu lượng truy cập, kiểm tra gói tin và các công cụ bảo mật thiết yếu khác. Trong số vô vàn lựa chọn khả dụng, pfSense và phiên bản phân nhánh của nó là OPNsense nổi bật lên như những giải pháp hàng đầu. Lý do không chỉ vì chúng hoàn toàn miễn phí mà còn bởi kho tài liệu phong phú, giúp người dùng dễ dàng thiết lập ban đầu và cấu hình các kịch bản phức tạp.

Hơn nữa, bạn có thể triển khai một tường lửa tùy chỉnh chỉ trong thời gian ngắn bằng cách tận dụng bất kỳ phần cứng máy tính cũ nào còn khả dụng, biến đây thành một phương pháp tiết kiệm chi phí để nâng cao kỹ năng mạng chuyên sâu. Với số lượng tùy chọn và cấu hình khổng lồ mà các phần mềm tường lửa tùy chỉnh mang lại, bạn có thể băn khoăn không biết bắt đầu từ đâu. Dù mục đích sử dụng tường lửa của bạn là gì, việc thiết lập sáu tùy chọn dưới đây sẽ cung cấp cho bạn một nền tảng vững chắc để phát triển hệ thống của mình.

1. Đảm Bảo Hạn Chế Truy Cập Quản Trị

Không cần truy cập từ bên ngoài mạng – đó là lý do có VPN

Sau khi bạn đã thay đổi mật khẩu mặc định thành một chuỗi dài, độc đáo và tốt nhất là tạo một tài khoản quản trị viên mới không dùng tên “admin” làm tên người dùng, việc tăng cường bảo mật bằng xác thực hai yếu tố (2FA) cũng là một thực hành tốt. 2FA rất đơn giản để thiết lập trên cả pfSense và OPNsense. Tuy nhiên, đó mới chỉ là mức tối thiểu để hạn chế truy cập quản trị vào tường lửa của bạn, và có một vài cài đặt nữa để kiểm soát chặt chẽ hơn.

Chặn quốc gia là một khởi đầu tốt vì các cuộc tấn công mạng phần lớn đến từ một số quốc gia nhất định. Ngay cả khi tin tặc sử dụng VPN để vượt qua các giới hạn địa lý, tại sao bạn lại làm cho công việc của chúng dễ dàng hơn? pfBlockerNG là một phần mềm miễn phí và mã nguồn mở, tích hợp vào pfSense hoặc OPNsense để chặn lưu lượng truy cập từ các vị trí địa lý được chỉ định. Nó cũng giúp hạn chế quảng cáo và nội dung độc hại trên mạng home lab của bạn.

Hạn chế quản trị cuối cùng là vô hiệu hóa SSH. Đây là một trong những điểm tấn công đầu tiên vì nó luôn giữ một cổng mở ra mạng WAN, và việc thay đổi số cổng chỉ làm chậm kẻ tấn công chuyên nghiệp trong một thời gian ngắn. Nếu bạn muốn tìm hiểu cách thiết lập xác thực dựa trên khóa (key-based auth) để tránh các cuộc tấn công vét cạn (brute force attacks), bạn có thể để SSH được bật, nhưng trong mọi trường hợp khác, việc vô hiệu hóa nó là khuyến nghị. Nếu bạn cần kết nối với tường lửa khi ở bên ngoài mạng, hãy sử dụng VPN được cấu hình đúng cách hoặc giao thức như WireGuard để thiết bị quản trị của bạn hoạt động như thể nó đang ở trong mạng home lab.

2. Hạn Chế Truy Cập Mạng Nội Bộ

Chỉ máy tính đáng tin cậy mới nên có thể đăng nhập vào tường lửa

Không phải mọi máy trong mạng home lab của bạn đều cần có khả năng kết nối với tường lửa để quản lý. Lý tưởng nhất là bạn chỉ nên có một thiết bị duy nhất được ủy quyền kết nối và bị giới hạn bởi địa chỉ IP, cổng và địa chỉ MAC. Bạn vẫn cần thông tin đăng nhập quản trị và 2FA để đăng nhập vào giao diện Web UI. Bạn thậm chí có thể giữ thiết bị này offline trừ khi cần cấu hình tường lửa, và tốt hơn là không cấp quyền truy cập WAN cho nó để hạn chế rủi ro phơi nhiễm.

Điều này không phải lúc nào cũng khả thi hoặc thực tế, đặc biệt là trong một home lab với nguồn lực hạn chế. Nhưng việc giới hạn số lượng máy tính có thể đăng nhập vào các trang quản trị của tường lửa là một thực hành bảo mật tốt, và các hạn chế về IP và MAC là đủ cho việc sử dụng trong home lab.

Trong khi bạn đang giới hạn số lượng IP, máy tính và người dùng có thể đăng nhập vào tường lửa để thực hiện thay đổi, việc bật thông báo cho các thay đổi cũng là một kế hoạch tốt. Những thông báo này có thể được gửi qua email hoặc thông báo đẩy (pushover), hoặc qua API đến Telegram hoặc Slack, và không chỉ thông báo cho bạn về những điều quan trọng như chứng chỉ sắp hết hạn, mà còn là một cách quan trọng để củng cố tường lửa.

Những thông báo này không chỉ đóng vai trò là nhật ký các thay đổi đã lên kế hoạch, điều này cực kỳ hữu ích trong trường hợp có sự cố. Chúng còn cho phép bạn thấy bất kỳ thay đổi trái phép nào ngay khi chúng được thực hiện, giúp xử lý các cuộc xâm nhập mạng kịp thời. Khi bạn chuyển các cấu hình này sang môi trường sản xuất, các thông báo có thể hỗ trợ việc đáp ứng các nghĩa vụ pháp lý liên quan đến các vấn đề bảo mật.

3. Luôn Cập Nhật Hệ Thống

Phòng tránh các lỗi không cần thiết

Việc cập nhật bất kỳ thiết bị điện tử nào là rất quan trọng đối với bảo mật, và điều tương tự cũng áp dụng cho bất kỳ thứ gì có nhiệm vụ bảo vệ các thiết bị khác của bạn. Dù bạn đang chạy pfSense hay OPNsense, các nhà phát triển sẽ định kỳ phát hành các bản cập nhật để khắc phục lỗi hoặc các lỗ hổng nghiêm trọng trong mã nguồn. Điều đáng lưu ý là, không giống như các router tiêu dùng thông thường, cả hai hệ điều hành tường lửa này đều sẽ không tự động cập nhật mà không có xác nhận từ quản trị viên. Việc đăng nhập vào bảng điều khiển sẽ kích hoạt kiểm tra với máy chủ cập nhật, nhưng vẫn cần một cú nhấp chuột thủ công để bắt đầu quá trình cập nhật. Chúng tôi không khuyến nghị thiết lập một cronjob để xử lý các bản cập nhật tự động, vì nếu có bất kỳ vấn đề gì xảy ra, tường lửa của bạn sẽ ngừng hoạt động cho đến khi bạn nhận ra.

Nhưng không chỉ hệ điều hành bạn cần cập nhật. Bất kỳ gói (package) nào đã cài đặt cũng sẽ có lịch cập nhật riêng của chúng, và bạn sẽ muốn kiểm tra tab Package Manager định kỳ để tìm kiếm các bản cập nhật. Bạn có thể sử dụng giao diện Web UI cho cả hai tác vụ, hoặc sử dụng console nếu bạn thích. Bạn thậm chí có thể chạy thử (dry run) để kiểm tra xem bản cập nhật có gây ra vấn đề gì với thiết lập hiện tại của bạn không, điều này có thể tạo ra sự khác biệt giữa một bản nâng cấp suôn sẻ và việc home lab của bạn bị ngừng hoạt động.

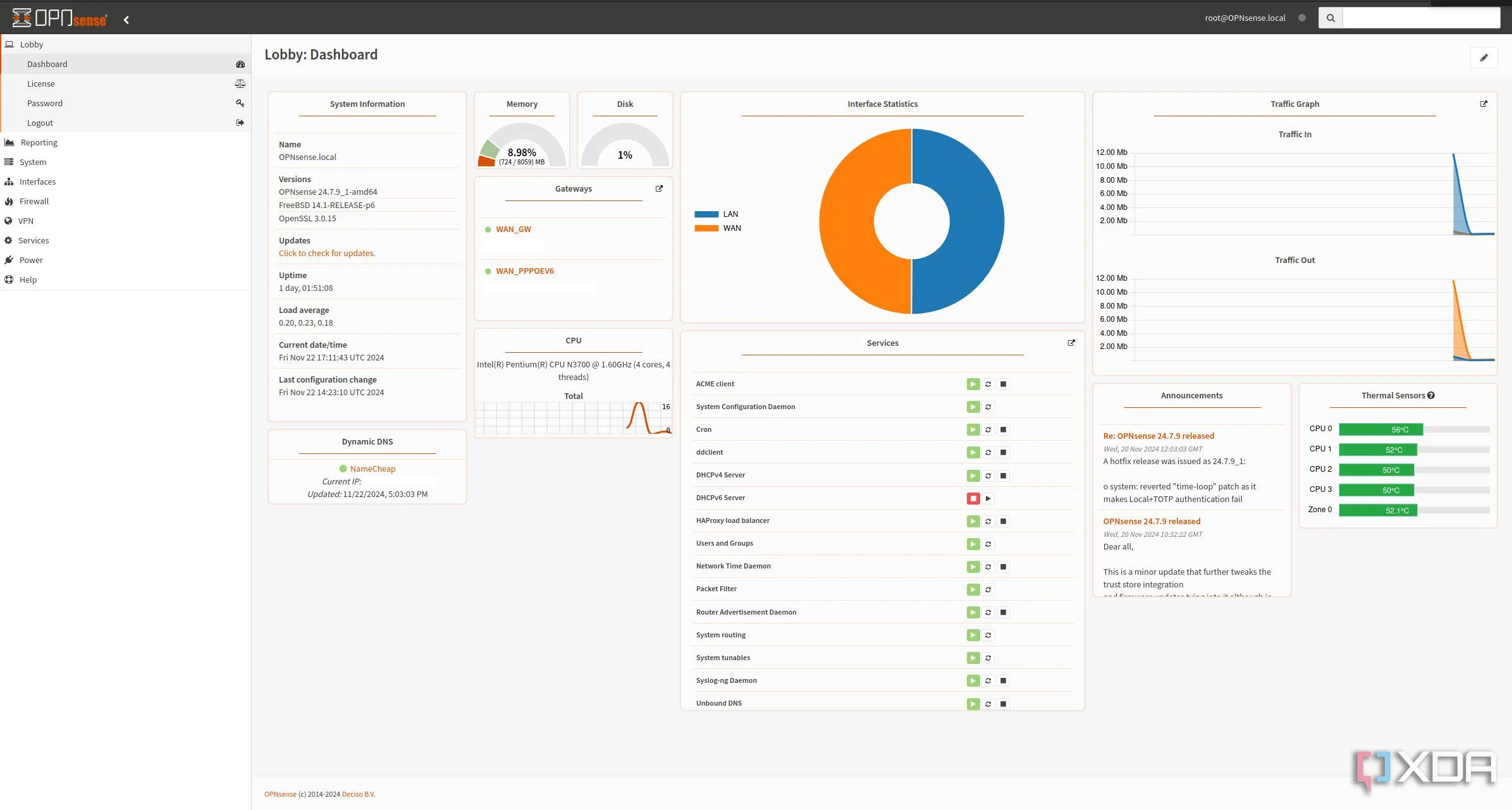

Bảng điều khiển OPNsense hiển thị trạng thái hệ thống và thông báo cập nhật, giúp quản trị viên theo dõi và tối ưu bảo mật tường lửa.

Bảng điều khiển OPNsense hiển thị trạng thái hệ thống và thông báo cập nhật, giúp quản trị viên theo dõi và tối ưu bảo mật tường lửa.

4. Sao Lưu Cấu Hình Thường Xuyên

Bắt đầu lại từ đầu chưa bao giờ là một kế hoạch tốt

Tai nạn xảy ra, và trong home lab, bạn không thể chỉ “vẽ lại” chúng như những cái cây hay chú chim mới, như Bob Ross đã dạy chúng ta. Dù là một tệp cấu hình sai, lỗi phần cứng hay một thảm họa tự nhiên, tường lửa home lab của bạn chắc chắn sẽ gặp vấn đề. Điều đó có nghĩa là phải bắt đầu lại từ đầu, nhưng nếu bạn đã theo dõi các thay đổi hệ thống, có một hệ thống tài liệu mạnh mẽ và đã định kỳ sao lưu cài đặt pfSense hoặc OPNsense của mình, việc phục hồi sau thảm họa sẽ không quá đau đớn.

Bản sao lưu này có thể là một cấu hình hoàn chỉnh dưới dạng XML, hoặc bạn có thể sao lưu các phần cấu hình cụ thể dưới dạng các tệp riêng lẻ, điều này giúp việc phục hồi tốn ít thời gian hơn. Cùng với các lựa chọn thiết lập, các bản sao lưu có thể bao gồm hoặc loại trừ các gói đã cài đặt và dữ liệu của chúng, tùy thuộc vào việc bạn muốn phục hồi hoàn toàn hay một cách dễ dàng để khắc phục sự cố các gói hoạt động không đúng. Và bạn có thể sao lưu các khóa SSH, dữ liệu bổ sung như các hợp đồng thuê DHCP, và nếu bạn muốn lưu trữ các bản sao lưu của mình được mã hóa.

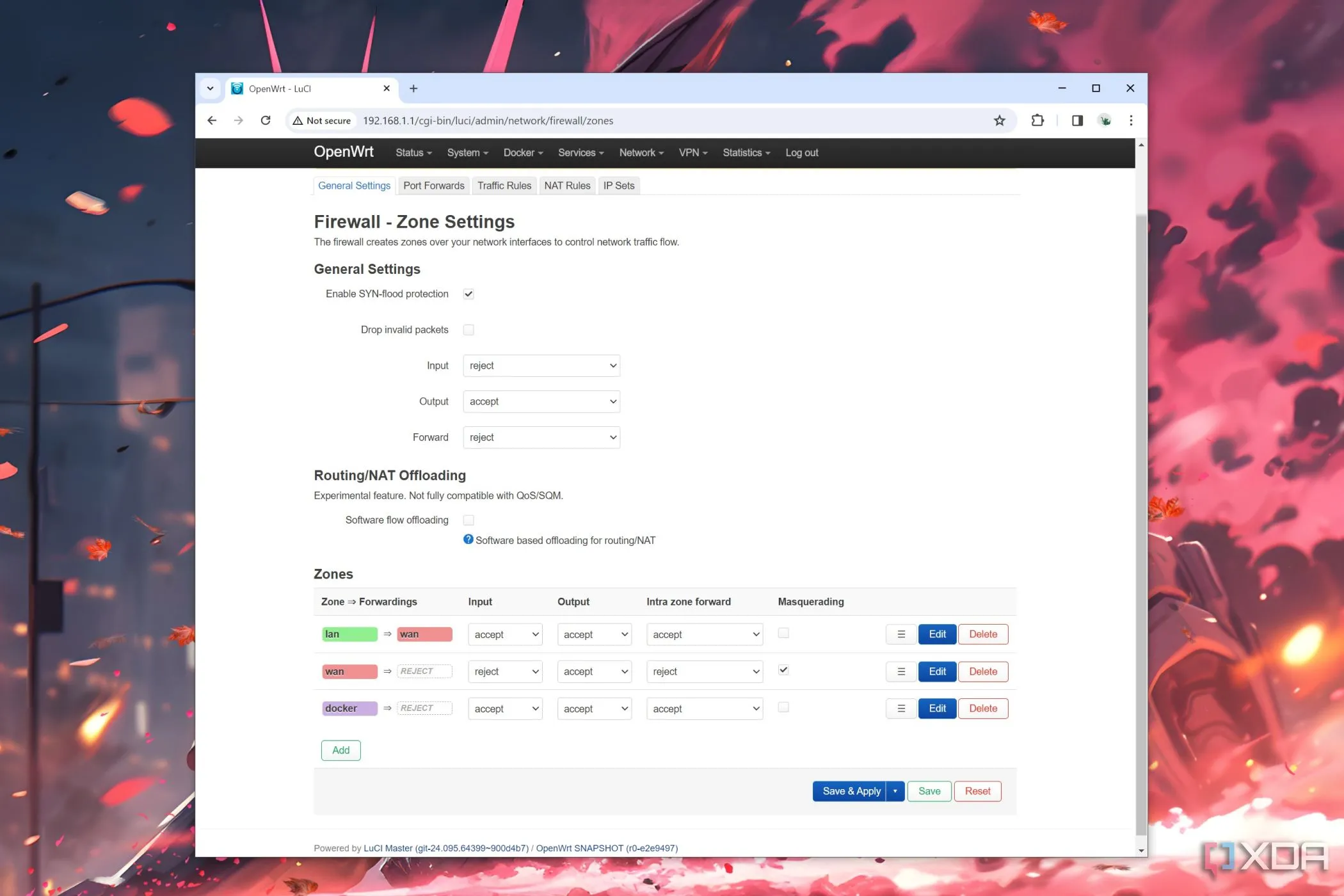

Cài đặt chung của tường lửa OpenWrt, minh họa tầm quan trọng của việc sao lưu cấu hình để phục hồi nhanh chóng hệ thống mạng home lab.

Cài đặt chung của tường lửa OpenWrt, minh họa tầm quan trọng của việc sao lưu cấu hình để phục hồi nhanh chóng hệ thống mạng home lab.

5. Sử Dụng VLAN Quản Lý Riêng Biệt

Thêm nữa, hãy dùng cổng console để quản lý khi có thể

Một trong những điều đầu tiên bạn nên thiết lập trong mạng home lab của mình là một VLAN riêng biệt dành cho các thiết bị quản lý, cùng với một bộ quy tắc chống khóa truy cập (anti-lockout rules). VLAN này sẽ chỉ kết nối với các trang quản trị của tường lửa và các thiết bị mạng khác của bạn, và sẽ không chứa bất kỳ thiết bị nào khác. Đây là một phần quan trọng của việc phục hồi sau thảm họa, vì nó đảm bảo bạn có thể đăng nhập vào các trang quản lý có liên quan bất kể trạng thái của phần còn lại trong mạng của bạn.

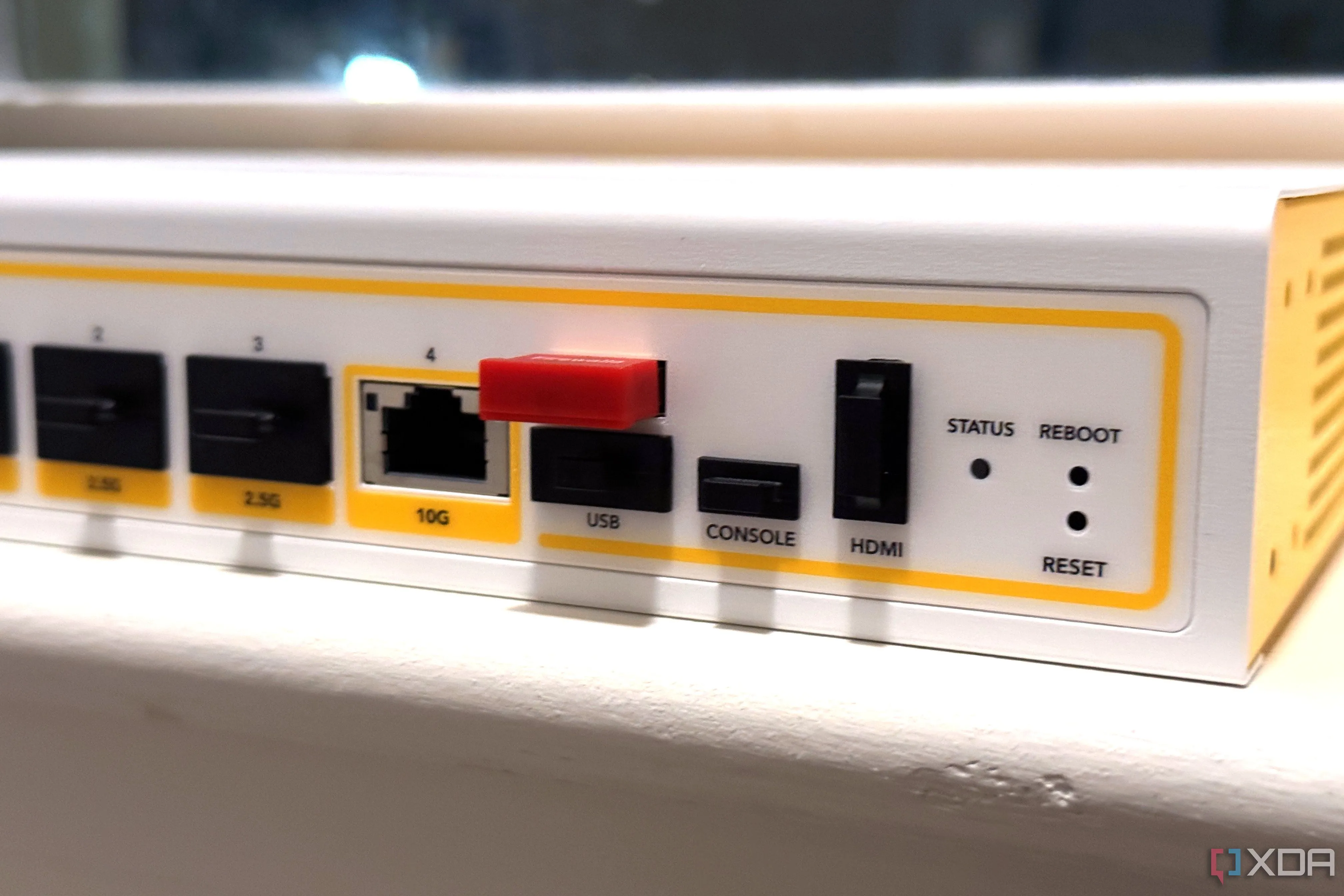

Nhưng nếu bạn có một tường lửa phần cứng chạy pfSense hoặc OPNsense, bạn cũng có thể có một cổng console vật lý. Điều đó có thể vô giá khi cần khôi phục một thay đổi cấu hình hoặc bản cập nhật bị lỗi, vì đôi khi giao diện Web UI có thể không truy cập được, khiến cổng console trở thành cách duy nhất để quản lý một số khía cạnh nhất định mà không cần thực hiện khôi phục hoàn toàn.

Các cổng kết nối của thiết bị tường lửa cứng Firewalla Gold Pro, nhấn mạnh vai trò của cổng console và VLAN quản lý riêng biệt trong việc bảo trì và khôi phục hệ thống.

Các cổng kết nối của thiết bị tường lửa cứng Firewalla Gold Pro, nhấn mạnh vai trò của cổng console và VLAN quản lý riêng biệt trong việc bảo trì và khôi phục hệ thống.

6. Quy Tắc Tường Lửa Ngắn Gọn Sẽ Tốt Hơn

Ít quy tắc hơn để gỡ lỗi và sắp xếp, giúp tường lửa home lab thân thiện hơn

Thật hấp dẫn khi thêm vô số quy tắc tường lửa khi bạn đang học hỏi, tinh chỉnh mọi thứ theo các tình huống hoặc cấu hình phần cứng cụ thể. Nhưng nhược điểm của sự cụ thể đó là nó làm cho việc khắc phục sự cố trở nên khó khăn hơn. Có một bộ quy tắc ngắn gọn sẽ dễ quản lý hơn nhiều, dễ tối ưu hơn và ít bị lỗi hơn. Một chiến lược “mặc định từ chối” (default deny strategy) giúp bạn giữ mọi thứ ngắn gọn hơn, bằng cách chỉ cho phép mức lưu lượng truy cập tối thiểu cần thiết cho home lab của bạn.

Trong khi bạn đang tinh chỉnh các quy tắc tường lửa của mình để dễ quản lý hơn, hãy đặc biệt chú ý đến bốn loại quy tắc bạn không muốn có:

- Quy tắc dư thừa

- Quy tắc lỗi thời

- Quy tắc xung đột

- Quy tắc sai thứ tự

Đôi khi các quy tắc dài hơn là không thể tránh khỏi, nhưng bạn có thể giảm độ phức tạp bằng cách nhóm các quy tắc tường lửa tương tự và sử dụng bí danh (aliases) cho chúng, thu hẹp khu vực điều tra nếu có vấn đề xảy ra.

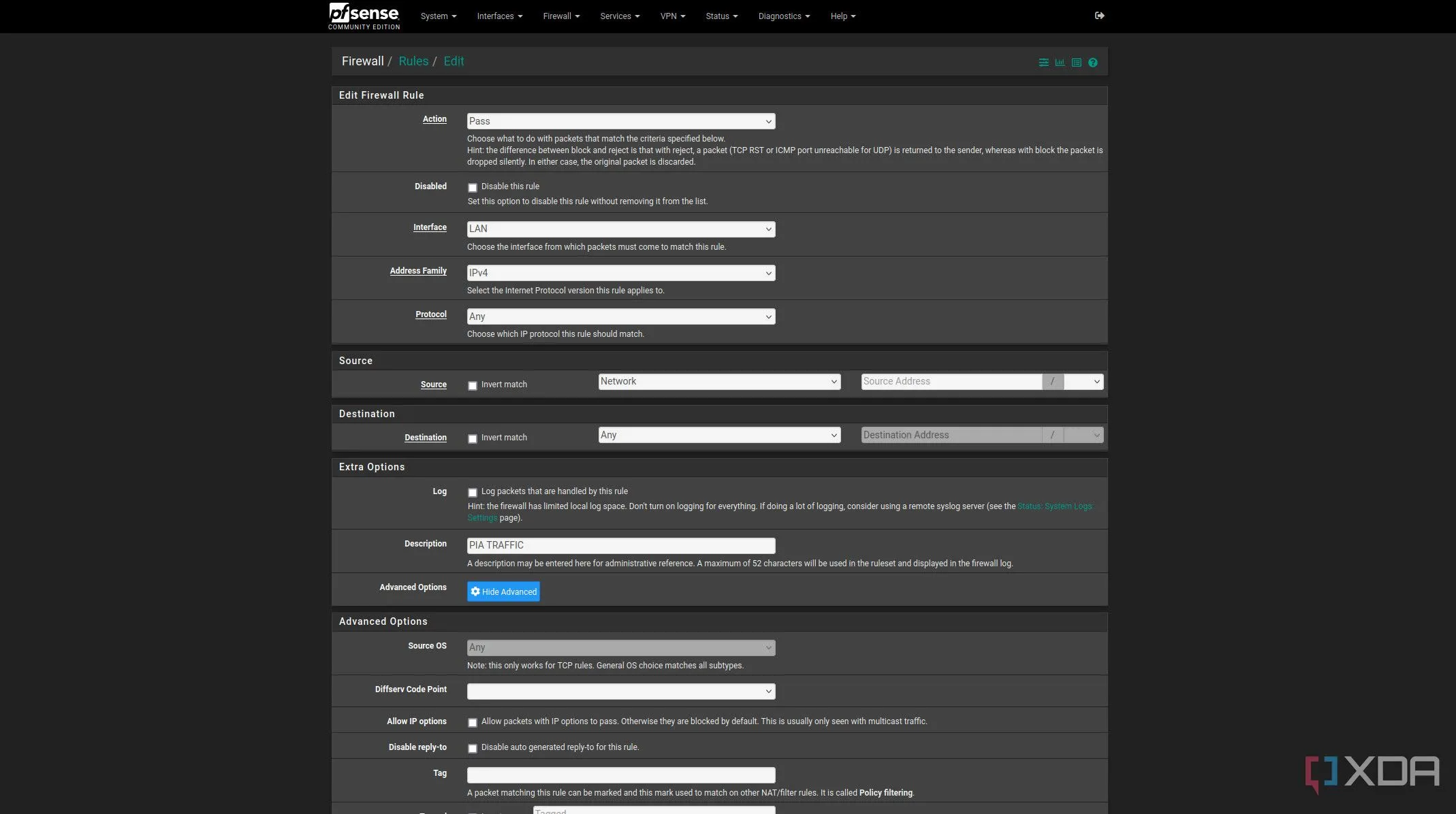

Giao diện thêm quy tắc tường lửa trên pfSense, minh họa việc tối ưu hóa và giữ cho các quy tắc đơn giản, dễ quản lý để tăng cường hiệu quả bảo mật mạng.

Giao diện thêm quy tắc tường lửa trên pfSense, minh họa việc tối ưu hóa và giữ cho các quy tắc đơn giản, dễ quản lý để tăng cường hiệu quả bảo mật mạng.

Dù bạn lựa chọn pfSense, OPNsense hay một gói phần mềm tường lửa tùy chỉnh nào khác, các phương pháp hay nhất hiện hành đều giống nhau.

Mặc dù các tường lửa phần cứng và phần mềm bạn sử dụng để tạo chúng đều khác nhau về các bộ tính năng nâng cao, nhưng các thiết lập cốt lõi và các phương pháp hay nhất đều có thể áp dụng rộng rãi. Điều này càng đúng hơn với pfSense và OPNsense, vì cả hai đều dựa trên cùng một mã nguồn cốt lõi và nhiều hướng dẫn bạn có thể tìm thấy có thể dễ dàng chuyển đổi giữa chúng. Các phương pháp hay nhất trong an ninh mạng luôn phát triển khi công nghệ và bối cảnh đe dọa thay đổi, nhưng những lời khuyên này đến từ những người đam mê home lab và các chuyên gia bảo mật hiện tại, và bao gồm các bước thiết lập bảo mật thông minh mà khó có thể thay đổi nhiều theo thời gian.

Hãy áp dụng những nguyên tắc này để củng cố “tuyến phòng thủ” đầu tiên cho hệ thống mạng của bạn. Nếu bạn có bất kỳ câu hỏi nào về việc tối ưu pfSense/OPNsense hoặc muốn chia sẻ kinh nghiệm, đừng ngần ngại để lại bình luận bên dưới. Ghé thăm 123thuthuat.com thường xuyên để cập nhật thêm nhiều kiến thức công nghệ hữu ích và nâng cao kỹ năng an ninh mạng của bạn!